- COMP.SEC.100

- 20. Verkon tietoturva

- 20.5 Verkon tietoturvan työkalut

Verkon tietoturvan työkalut¶

Tähän asti on tarkasteltu hyökkäyksiä ja puolustautumista protokollatasolla. Seuraavaksi tarkastellaan tietoturvatyökaluja protokollatason puolustuksien toteuttamiseen. Moni näistä työkaluista on - tai niistä tulee - de facto-standardeja edellä mainittujen protokollan turvajärjestelmien päälle. Näiden työkalujen käyttöönottoa tarkastellaan Turvatoimet ja tietoturvapoikkeamien hallinta -luvussa.

Palomuurit¶

Riippuen halutusta toteutuksesta palomuurit voidaan sijoittaa reitittimien yhteyteen tai toteuttaa erillispalvelimina. Palomuurien tehtävänä on toimia verkon portinvartijoina, jotka tarkastavat kaiken saapuvan ja lähtevän verkkoliikenteen. Palomuurijärjestelmät ovat tyypillisesti asetettu verkkojen isäntälaitteiksi, joiden tehtävänä on estää hyökkääjien verkkoon kohdistamat haitalliset toimet. Palomuurit tarkkailevat verkkoliikennettä ja suodattavat tiedonsiirtopaketteja palomuuriin määriteltyjen suojauskäytänteiden mukaisesti. Suodatus perustuu sääntöihin, jotka järjestelmänvalvoja on määrittänyt pakettien tarkastamisesta ja käsittelystä, esim. päästää paketin läpi, pudottaa paketin tai pudottaa ja luo ilmoituksen lähettäjälle ICMP-viestien kautta. Paketit voidaan suodattaa niiden lähde- ja kohdeverkkojen osoitteiden, protokollatyyppien (TCP, UDP, ICMP), TCP/UDP lähde-/kohdeporttien numeroiden, TCP-lippubittien (SYN/ACK) jne. mukaan. Perinteisesti palomuurit olivat puhtaita pakettisuodattimia, jotka toimivat vain otsikkokentän tarkastamisessa. Nykyään palomuuri voi olla myös tilallinen palomuuri, eli ne säilyttävät tilatietoja tiedonsiirtovirroista ja voivat yhdistää yksittäiset paketit tietovirtoihin. Tilalliset palomuurit mahdollistavat tietovirtojen ylläpitämisen seurannan, kun tietopakettien tiloja ja tietovirtoja kyetään seuraamaan. Tilatietoa seuraamalla palomuuri kykenee valvomaan ja ylläpitämään yhteyksiä, jotka kulkevat sen läpi.

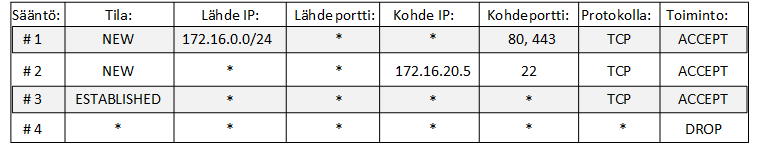

Kuva 20.6: Yksinkertaisen palomuurin kokoonpano (sääntölistaus).

Kuvan 20.6 säännöstöjen mukaisesti pakettiliikennettä ohjataan seuraavasti:

- Kaikki sisäiset isäntälaitteet (verkossa 172.16.0.0/24) voivat kommunikoida ulkoisiin isäntälaitteisiin TCP-portteihin 80/443 HTTP/HTTPS-protokollalla (sääntö #1).

- Ulkoiset laitteet voivat muodostaa yhteyden sisäiseen SSH-palvelimeen portin TCP:n kautta porttiin 22 (sääntö #2).

- Kaikki näiden yhteyksien seurantakommunikointi myönnetään (sääntö #3).

- Mikä tahansa muu viestintä estetään (toimii palomuurin sulkusääntönä) (sääntö #4).

Todellisuudessa palomuurikonfiguraatioista tulee usein paljon monimutkaisempi kuin tämä minimaalinen esimerkki. Täydellisten ja johdonmukaisten sääntöjen määrittäminen on tyypillisesti haastavaa. Yleensä konfigurointi toteutetaan ensin asettamalla palomuurin sulkeminen säännöstöillä, joka jälkeen määritellään liikenteen päästösäännöt - ihanteellisessa tapauksessa toteutuksessa päästään automaattisesti toimiviin, turvallisiin palomuurikäytäntöihin. Työkalut, kuten Firewall Builder tai Capirca, voivat auttaa tässä prosessissa.

Sovellusyhdyskäytävä (AG, Application Gateway): Sovellusyhdyskäytävät, eli sovellusvälityspalvelimet, suorittavat käyttöoikeuksien hallintaa ja siten helpottavat käyttäjän todennuksen lisävaatimuksia ennen yhteyden hyväksymistä. AG:t voivat myös tarkastaa liikennöinnin sisällön sovelluskerroksessa, elleivät se ole täysin salattu. Tyypillisessä tilanteessa sovellusyhdyskäytävä käyttää todennukseen ja liikennöintikäytäntöjen varmistamiseen palomuurin palveluja. Asiakas, joka haluaa käyttää ulkoista palveluja, muodostaisi yhteyden AG:hen. AG pyytäisi heitä todentamaan aiemmin aloitetun istunnon ulkoiselle palvelimelle. Tämän jälkeen AG muodostaa yhteyden kohteeseen ja toimii releenä asiakkaan puolesta sekä luo liikennöintiin kaksi istuntoa (kuten hyökkääjä MITM tilanteessakin). Toinen mielenkiintoinen AG-sovellus on TLS-yhteys. Verkon palvelimelta saapuva TLS-yhteys voitaisiin katkaista AG:ssä, jotta se voisi suorittaa paljon resursseja edellyttävää salausta/salauksen purkua ja välittää salattu liikenne taustapalvelimille. Käytännössä AG:t on myös määritetty tarkistamaan salattu lähteväliikenne, jossa määriteltyjä asiakkaita vastaavat sertifikaatit on asennettu AG:hen.

Piiritason yhdyskäytävä (CG, Circuit Gateway): CG on välityspalvelin, joka toimii releenä TCP-yhteyksille. Näin yrityksen intranetin isännät voivat muodostaa TCP-yhteyksiä Internetin kautta. CG:t sijaitsevat tyypillisesti yhdessä palomuurin kanssa. Nykyään yleisimmin käytetty CG on SOCKS. Se toimii läpinäkyvästi loppukäyttäjien sovelluksille niin kauan kuin isännät on määritetty käyttämään SOCKSia paikallisesta vakiopistokeliittymästä. CG on helppo toteuttaa verrattuna AG:hen, koska sen toiminnoissa ei tarvitse ymmärtää sovelluskerrosprotokollia.

Demilitarisoitu vyöhyke (DMZ, Demilitarized Zone): Verkkosuunnittelu edellyttää huolellisen palomuurin sijoittelun sekä verkon segmentoinnin. Tyypillisesti luodaan DMZ (eli kehäverkko). Yleensä organisaation julkinen verkkopalvelin ja DNS sijaitsisivat DMZ:ssä. Muu verkko on jaettu useisiin turvavyöhykkeisiin turvallisuusarkkitehtuurin mukaisesti. Verkon palvelut ovat saatavilla vain luotetuille käyttäjille ja asiakaslaitteille.

Tunkeutumisen havainnointi- ja estojärjestelmät (IDS/IPS)¶

Tunkeutumisen havaitsemisjärjestelmät (IDS, Intrusion Detection Systems) voivat tarjota arvokasta liikennöintitietoa epänormaaleista verkon käyttötilanteista. Ne tarkastelevat hyötykuormaa, ylemmän tason tietoja, ja monia muita istuntoihin liittyviä ominaisuuksia, joita palomuuri ei pysty tekemään. IDS valvoo verkkoliikennettä agenttien/anturien/monitorointien avulla tarkkaillen, mitä verkossa tapahtuu ja laukaisee hälytykset havaitessaan epäilyttävää toimintaa. Pohjimmiltaan IDS vertaa liikennettä siihen, mitä se pitää normaalina liikenteenä ja antaa hälytyksen käyttämällä erilaisia tekniikoita haitallisen liikenteen tunnistamiseksi. IDS:t voivat hälyttää pelkästään liikennetilastoista, jotka voidaan johtaa otsikkotiedoista. Vaihtoehtoisesti Deep Packet Tarkastus (DPI) mahdollistaa kuljetus- tai sovelluskerroksen hyötykuormien tarkastamisen tunnistaakseen tunnetut haitalliset viestintämallit (esim. haittaohjelmat). On olemassa useita laajalti käytettyjä IDS-ohjelmistoja kuten Snort, Zeek tai Suricata. IDS -järjestelmiä on käytetty monissa yhteyksissä, esim. haittaohjelmien havaitsemiseksi, autoverkkojen hyökkäysten havaitsemiseksi, miehittämättömiä ajoneuvoja vastaan tehtyjen hyökkäysten havainnoimiseksi, ohjelmistojen hyväksikäyttöä vastaan, ja DoS-hyökkäyksiä tai hyökkäyksiä langattomia ad-hoc-verkkoja vastaan havaitsemaan hyökkäysyrityksiä/-tapahtumia.

IDS:n tarkkuus on edelleen keskeinen toiminnallinen haaste. Väärät hälytykset ovat valtava ongelma verkko-/suojausvalvojille vuosikymmenten tutkimuksesta huolimatta. IDS voi luoda vääriä positiivisia tuloksia laillisille isännille, jotka käyttäytyvät epäilyttävästi mutta hyväntahtoisesti. Samoin vääriä negatiivisia tapahtuu, kun haitallista toimintaa ei havaita.

Tunnusmerkistöön perustuvat IDS:t vertaavat valvottua liikennettä tunnettujen haittaohjelmien viestintämallien tietokantaan. Tietokantaa on päivitettävä jatkuvasti, ja kaikista ponnisteluista huolimatta se ei tule koskaan olemaan täydellinen. Tunnusmerkit voivat olla yhtä yksinkertaisia kuin lähde/kohde -IP -osoite tai muita protokollaotsikoita tai vastaavia hyötykuormamalleja. Tiedonsiirron tarkastussäännön määrittely ylittää tämän kurssin tarpeen ja sitä on syvällisemmin yksityiskohtaisemmissa alan oppikirjoissa. Seuraava tarkastussääntö luo hälytyksen, jos TCP/80 -yhteyden hyötykuorma verkkoon 192.168.5.7/24 sisältää GET -merkkijonon: hälytys TCP mikä tahansa -> 192.168.5.7/24 80 1 (sisältö: “GET”; viesti: “GET on havaittu”;) 2

Tunnusmerkistöpohjainen IDS aiheuttaa suuren työmäärän, koska sen on verrattava valtavia määriä tunnisteita (tunnettuja hyökkäyskuvioita). Tunnistusnopeudella on keskeinen rooli näiden hyökkäysten estämisessä. Rinnakkaiset ja hajautetut tunnistusjärjestelmät pystyvät käsittelemään suuria verkon liikennemääriä ja mahdollistavat online-havaitsemisen. Vaihtoehtoisesti rinnakkaisuutta hyödynnetään laitteistotasolla käsittelyviiveiden poistamiseksi, jotta paketit ja virrat voidaan käsitellä suurilla nopeuksilla.

Poikkeavuuksien havainnointiin perustuvissa IDS-järjestelmissä verrataan valvottua liikennettä tunnettuihin tiedonsiirron käyttäytymismalleihin, jotka järjestelmälle on aiemmin opetettu. Tämä tapahtuu normaaliliikenteen avulla oppimisvaiheen aikana, järjestelmää konfiguroitaessa. Tiettyjen hyökkäyskuvioiden estämisen sijaan, poikkeavuuksien havaitsemiseen perustuva järjestelmä sallii kaiken hyväntahtoiseksi katsomansa liikenteen ja suorittaa hälytyksen muusta liikenteestä. Periaatteessa vaikeana ongelmana on kaapata ns. normaaliliikenne, joka on sekä puhdasta (eli ei sisällä haitallista käyttäytymismallin toimintaa) ja riittävän edustava (eli se myös kuvaa syntyvää hyväntahtoista käyttäytymistä tulevaisuudessa). Esimerkiksi tilastollisiin ominaisuuksiin perustuva poikkeamapohjainen hyökkäysjärjestelmä voisi kaapata kaistanleveyden käyttöönsä ja selvittää liikenteestä protokollat, portit, saapumisnopeuden ja tapahtumatiheyden. Tässä esimerkissä suuri osa porttiskannauksista olisi epänormaaleja ja aiheuttaisi hälytyksen. Koneoppimistekniikoiden käytöstä huolimatta poikkeavuuksiin perustuva IDS:n tarkkuus on käytännössä edelleen epätyydyttävä, eikä tuota täysin varmoja hälytyksiä hyökkäyksistä.

Toinen tapa luokitella IDS:t on haittakäyttäytymisen seuranta. Isäntälaite tunkeutumisen havaitsemisjärjestelmä (HIDS, Host IDS) toimii verkon yksittäisissä isännissä. Suurimmalla osalla virustarkistusohjelmistoista on tämä ominaisuus, jossa ne myös tarkkailevat saapuvaa ja lähtevää liikennettä tavallisen virustarkistuksen lisäksi. Tämä voi olla erityisen hyödyllistä, jos isäntälaitteet ovat olleet vaarantuneena ja mahdollisia muodostamaan osan bottiverkoista hyökätäkseen muihin palvelimiin/verkkoihin. Sitä vastoin verkkotunkeutumisen havaitsemisjärjestelmä on yleensä sijoitettu verkon strategisiin paikkoihin valvontaa varten, jossa seurataan saapuvaa ja lähtevää liikennettä verkon eri segmenttien laitteisiin ja niistä pois.

Tunkeutumisenestojärjestelmä (IPS, Intrusion Prevent System): IPS erottuu IDS:stä siinä, että se voi olla määritetty estämään mahdolliset uhat asettamalla suodatuskriteereitä verkossa oleville reitittimille/kytkimille eri sijainnista riippuen. IPS-järjestelmät valvovat liikennettä reaaliajassa ja haitallisiksi epäillyt tiedonsiirtopaketit pudotetaan pois. Liikenteen estäminen haitallisista lähdeosoitteista tai epäilyttävän yhteyden katkaiseminen on myös mahdollista. Useimmissa tapauksissa IPS:llä olisi myös IDS-ominaisuudet. IPS-järjestelmillä pyritään automatisoimaan puolustustoimintoja hyökkäyksiä vastaan, kun IDS-järjestelmät suorittavat vain hälytyksen tunnistaessaan haitallista liikennettä.

Verkon tietoturvan monitorointi (syventävä)¶

Useat verkonvalvontatyökalut auttavat havainnoimaan ja tiedostamaan verkon yleisen turvallisuustilanteen. Verkkoliikenteen valvontaprotokollat, kuten NetFlow tai IPFIX, koostavat tietoa ja monitoroivat verkon tiedonsiirtovirtoja. Ne esittävät yleistietoa seuratusta verkkoliikenteestä. Tiedonsiirtovirtojen yleisseuranta vaatii tyypillisesti vähän laskentaresursseja ja alhaiset tallennustilatarpeet, mikä mahdollistaa pitkän aikavälin tallennuksen. Liikennöintitiedot tarjoavat tietoa verkon rikosteknisten tutkimusten aikana tai jopa poikkeamien havaitsemiseen. Verkon valvontatyökalujen avulla järjestelmänvalvojat voivat poimia sovelluksissaan rikosteknisissä tarkoituksissa ja tarpeissa havaitun hyötykuorman jatkoselvittelyjä varten. NetworkMiner tai Xplico voivat esimerkiksi poimia kehyksiä, tiedostoja, sähköposteja ja HTTP-istuntoja. Niissä on usein lisätoimintoja verkon isäntien sormenjäljen tunnistamiseksi ja verkon laitteiden kartoittamiseksi. Verkon seuranta- ja valvontatyökalujen avulla verkonvalvojat voivat luetella isäntänsä ja palvelunsa verkot (tai valinnaisesti koko Internetin). On olemassa lukuisia työkaluja, kuten Nmap tai Zmap, joka voi lähettää esimerkiksi ICMP- ja SYN-viestejä selvittääkseen verkon laitteistojen ja ohjelmistojen tietoja. Erilaisten valvontatyökalujen oikea sovittaminen ja asentaminen verkon rakenteisiin on tärkeää. Erilaisten työkalujen tuottaman tiedon ymmärtäminen ja hyödyntäminen on keskeistä tietoturvallisuuden varmistamiseksi ja turvallisuustilanteen kartoittamiseksi.

IP-kaukoputket ovat julkisesti tavoitettavissa olevia verkkoalueita, jotka eivät tarjoa palvelua tai toimi asiakasverkkoina. Koska nämä verkot on edelleen reititetty, voidaan kuitenkin seurata mitä tahansa niille lähetettyä liikennettä ja tehdä mielenkiintoisia havaintoja. Esimerkiksi IP-teleskoopit auttavat tarkkailemaan verkkoskannauksia. Samoin ne mahdollistavat taaksepäin hajonnan eli vastaavat liikenteeseen, jotka hyökkääjät ovat provosoineet käyttäessään kaukoputken IP-osoitteita IP-spoofing-hyökkäyksissä (esim. kun määrität satunnaisia IP-osoitteita SYN-lähetysten aikana).

Honeypot (hunajapurkki) on järjestelmä, jota puolustajat käyttävät hyökkääjien “vangitsemiseen”. Ne ovat tahallisesti toteutettuja haavoittuvia kohteita, laitteita, palvelimia, joiden tarkoituksena on houkutella hyökkääjä kohdistamaan hyökkäyksensä niihin. Honeypot-järjestelmään pyritään toteuttamaan erilaisia heikkouksia ja tahallaan luotuja haavoittuvuuksia, joiden tarkoituksena on saada hyökkääjä kiinnostumaan ja iskemään todellisen kohteen sijasta (esim. selaimen haavoittuvuuksien jäljitteleminen ja palvelinheikkouksista esim. tarjotun palvelun ohjelmiston haavoittuvuuksien jäljitteleminen tai DDoS-hyökkäysten houkutteleminen). Verkon ylläpitäjä valvoo toteuttamiaan hunajapurkkeja ja seuraa tapahtumia niissä. Tarkkailemalla eri hyökkäystekniikoita, joita hyökkääjät käyttävät, saadaan tietoja hyökkääjien tavoista toimia. Näitä tietoja voidaan hyödyntää, kun toteutetaan hunajapurkkeja. Hunajapurkkeihin tehtyjen hyökkäysten avulla saadaan arvokasta tietoa mietittäessä suojautumiskeinoja tietoturvan parantamiseksi.

Verkon tietoturvallisuuden selvityspalvelut voivat auttaa arvioimaan yksittäisen verkon turvallisuutta selvittämällä kohdeverkon kautta saatavia IP-osoitteita tai verkkotunnuksia. On olemassa yrityksiä, jotka tarjoat verkonturvallisuusselvityksiä kaupallisena toimintana. Lisäksi myös internetpalveluntarjoajat voivat tarjota asiakkailleen palveluita verkon turvallisuuden varmistamiseksi. Verkon tunnettujen laitteiden liikennöintiä seuraamalla verkkoliikenteessä voidaan mahdollisesti selvittää tunnettuja hyökkääjiä tai yhteyksiä botnet-verkkoihin. Turvallisuuden selvityspalvelujen kattavuus ja tarkkuus ovat kuitenkin rajalliset. Erityisesti jos seuranta on lyhytkestoista tai rajoitettua. Myös mahdollisesti seurattavan kohteen vaihtuva verkkotunnus ja IP-osoitteen/NAT-käytön vuoksi vaihtuvat yhteydet saattavat haitata ja näin turvallisuusselvitysten tehokkuus olla matalaa. Verkon tietoturvallisuuden selvittäminen vaatii syvällistä tietotaitoa eri selvitysohjelmistojen käytöstä sekä verkon toimintojen syvällistä ymmärtämistä.

SIEM (Security Information and Event Management)-järjestelmät keräävät tapahtumia turvallisuuskriittisiltä antureilta (esim. IDS, palomuurit, isäntäpohjaiset anturit, järjestelmälokitiedostot). SIEM-järjestelmä analysoi nämä keskitetysti kerätyt tapahtumat ja suodattaa tietoja nostaakseen turvallisuuskriittisiä tapahtumia jatkotarkasteluun. SIEM-järjestelmä rakentuu erityisesti useiden eri tietolähteiden yhdistelmänä (järjestelmälokit, laitetiedot, poikkeavuustunnistimet, palomuuri tai IDS-tapahtumat). Nämä toiminnot tekevät SIEM:stä niin tehokkaan järjestelmän havaitsemaan esimerkiksi raa’an voiman hyökkäyksiä, matojen leviämistä tai verkossa tapahtuvia skannauksia sekä monia muita mahdollisia haitallisia tapahtumia.

Pääsynvalvonta (syventävä)¶

Verkot eivät tyypillisesti ota kantaa siihen, mitkä laitteet voivat tulla osaksi verkon rakennetta tai liikennöidä verkossa. Aiemmin kodassa 20.4 kuvattu IEEE802.1X porttipohjainen todennus, joka vaatii tunnistautumisen luotetuilta laitteilta, tarjoaa pääsynvalvontaa. Valitettavasti tämä ei vieläkään anna turvallisuustakuita verkossa liikennöivien laitteiden luotettavuudesta. Esimerkiksi, jos laitetta on joskus pidetty luotettavana, järjestelmän tehdyt muutokset ovat saattaneet saada järjestelmän käynnistymään epäluotettavaan tilaan. Verkkoyhteyden ohjaus, joka yleensä toteutetaan käyttämällä Trusted Network Connect (TNC)-arkkitehtuuria, pakottaa laitteiden suorittamaan määriteltävät suojauskäytännöt, kun ne liittyvät osaksi verkkoa. Nämä käytännöt varmistavat sen, että verkkoasiakaslaitteet on varmistettu luotettaviksi. Tämä tarjoaa mahdollisuuden jopa palomuureissa valvoa tarkasti, mikä asiakasohjelmisto on aiheuttanut tietyn liikenteen. Teknisesti etävarmennus todennustilanteessa suoritetaan todentajan luotettavilla laitteilla. Tekniset tiedot löytyvät seuraavasta luvusta.

Tällaisten tietoturvapolitiikkojen suurin käytännön haittapuoli on se, että ne osoittavat vain alkuperäisen järjestelmän tilan. Järjestelmän haitallisia ajonaikaisia muutoksia ei ole mahdollista suojata TNC:llä. Laiteturvallisuus voi vaarantua sen jälkeen, kun se alkujaan tuli luotettuun käynnistystilaan, jos käytön aikana on tapahtunut muutoksia, esim. ajonaikaisissa todentamisjärjestelmissä kauko-ohjauksen kautta tapahtuvan vuonohjauksen valvonnan kautta. Nyt turvallisuustilanne on voinut kauko-ohjatun tapahtuman johdosta muuttua verrattuna käynnistystilanteessa tapahtuneeseen varmentamiseen.

Luottamattomuuden periaate verkoissa (syventävä)¶

Nollaluottamusverkoissa radikaalisti luovutaan siitä ajatuksesta, että sokeasti luotettaisiin verkon laitteisiin. Nollaluottamusverkoissa ajatus lähtee siitä, että kaikki verkon laitteet ovat epäluotettavia, ellei muuta ole todistettu. Tämä on paradigman muutos, joka on syntynyt määrittelyhaasteista, jossa keskitetyt suojakehät (esim. palomuuri), jakavat verkot luotettaviin/epäluotettaviin verkon osiin/verkkotunnuksiin. Suurin motivaatio tässä toteutuksessa on se, että perinteiset verkot menettävät jatkuvasti tietoisuuden ja hallinnan siitä, mitä laitteita liitetään verkon näennäisesti suojattuun osaan. Mobiililaitteita voidaan siirtää toistuvasti ja tilapäisesti siirtää eri verkkojen välillä esim. (kotona työskentely) kotiverkoon ja jälleen takaisin toimistoverkkoihin.

Perinteisten verkkomallien siirtäminen nollaluottamusverkkoihin ei ole vähäpätöistä. Pohjimmiltaan siirtymä Nollaluottamusverkkoihin edellyttää ensin syvällistä ymmärrystä koko verkon resursseista, kuten käyttäjät, laitteet, palvelut ja tiedot. Vastaavasti järjestelmänvalvojat tarvitsevat mittausominaisuuksia näiden omaisuuksien turvatilanteen selvittämiseksi. Kaikki palvelupyynnöt on hyväksyttävä käyttämällä vahvaa monivaiheista autentikointia, parhaimmillaan yhdistettynä kertakirjautumismalliin, joka ei turhauta käyttäjä jatkuvilla kirjautumisilla. Kaikkia vanhoja palveluita ei ole mahdollista helposti liittää tällaiseen nollaluottamusasetukseen, joka vaatii toimintojen mukautuksia, jotta ne olisivat yhteensopivia vakiotodennusmenetelmien (esim. OpenID Connect, OAuth, SAML) kanssa. Yksi suosittu esimerkki tällaisesta luottamuksettoman verkon suunnittelusta on BeyondCorp. Se hyödyntää verkon pääsynvalvontaa laitteiden tunnistamiseksi ja pakottaa käyttäjän tiukkaan tunnistamiseen keskitetyn kertakirjautumisjärjestelmän avulla. BeyondCorpissa aiemmin sisäiset sovelluspalvelut muuttuvat ulkoisiksi ja niitä suojaa tarkasti pääsyvälityspalvelin pakottaen vahvan salauksen ja pääsynvalvonnan.

Palvelunestohyökkäysten vastatoimet (syventävä)¶

Palvelunestohyökkäykset (DoS) voidaan luokitella karkeasti kahteen luokkaan sen mukaan mitä resursseja ne aikovat käyttää. Laajoissa DoS-hyökkäyksissä vastustajat pyrkivät käyttämään ja varaamaan uhrin koko verkon kaistanleveyden. Vahvistushyökkäykset ovat eniten käytetty esimerkki tällaisista hyökkäyksistä, mutta myös laajamittaiset hajautetut palvelunestohyökkäykset (DDoS) kauko-ohjattavista botnet-verkoista voivat hyödyntää suuria hyökkäysten kaistanleveyksiä. Hyökkäyskohteet ovat tyypillisesti yksittäisiä palveluita tai verkkoja, mutta ne voivat olla myös kokonaisia verkkotunnuksia ja verkon ylätason laitteita, joiden toimintaa pyritään ruuhkauttamaan. Hyökkäyksien laajamittaista vaikutusta voidaan lieventää tehokkaimmin, kun liikenne lopetetaan mahdollisimman aikaisin ennen kuin se saavuttaa kohdeverkon. Esimerkiksi kaupalliset ns. “pesupalvelut” auttavat suodattamaan haitallisen verkkoliikenteen ennen kuin se saavuttaa varsinaisen kohteen. Teknisesti pesupalvelut ovat verkkopalvelujen tarjoajien toimittamia, ja sijoittavat itsensä Internetin ja asiakasverkon väliin ja suodattavat liikennettä ennen asiakasverkkoa. Vaihtoehtoisesti hyökkäyksen uhrit voivat yrittää mitätöidä hyökkäyksen vaikutusta ohjaamalla verkkoliikenne tiettyihin aliverkkoihin BGP-mainosten kautta haittaliikenteen lopettamiseksi tai käyttää BGP FlowSpec-suodatinta liikenteen suodattamiseksi tehokkailla reunareitittimillä. Lisäksi sovellustason DoS-hyökkäyksissä hyökkääjät pyrkivät lamauttamaan verkon palveluita ohjelmiston resursseja kuluttaen. Niiden tarkoituksena on tyypillisesti käyttää maksimaalisesti muistia tai esim. suorittimen laskentaresursseja. Tällaisissa tilanteissa puolustautumistoimet ovat varsin sovelluskohtaisia. Esimerkiksi SYN-evästeet ja nopeudenrajoitus suojaavat TCP-pohjaisia sovelluksia yhteysvirroilta. Myös CAPTCHA:t suojaus (edellyttää käyttäjältä toimia ennen kuin liikennöintiä aloitetaan) voi auttaa erottamaan edelleen ihmisen ja tietokoneen tuottaman viestinnän, mikä on erityisen hyödyllistä web-ympäristöissä. Näin voidaan tehokkaasti eliminoida robottien ja muiden automatisoitujen hyökkäyksien aiheuttamia haittoja.